Ransomvér: ako sa k vám dostane a ako sa proti nemu včas ochrániť?

Jeden z dôvodov, prečo je ransomvér taký zničujúci, je, že namiesto slabých miest v sieti sa často zameriava na slabé miesta u ľudí. Uznávajúc túto skutočnosť, denník The Washington Post nedávno urobil rozhovor s EVP spoločnosti Proofpoint pre stratégiu kybernetickej bezpečnosti Ryanom Kalemberom o kritickej úlohe, ktorú môžu zamestnanci hrať pri predchádzaní ransomvérovým útokom pri práci. Kalember ponúkol svoje postrehy o tom, prečo je útok ransomvéru úspešný, na koho je zameraný a čo sa s tým dá robiť:

Ako to funguje?

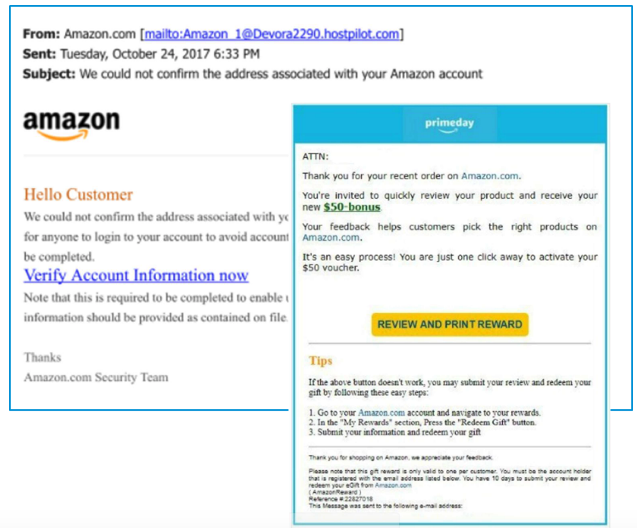

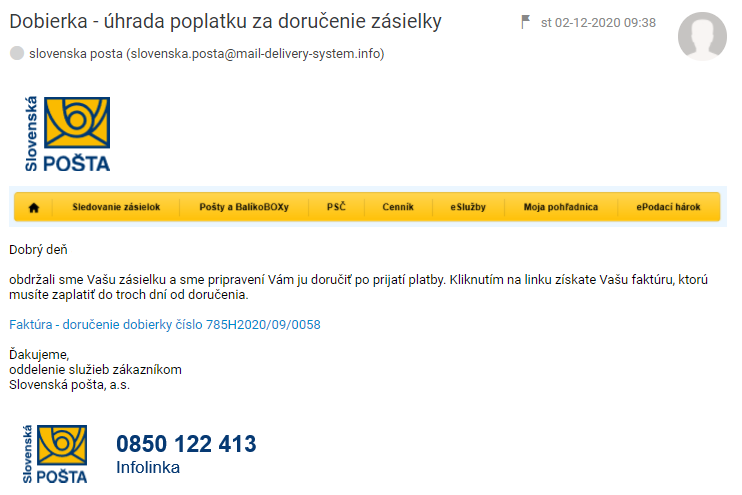

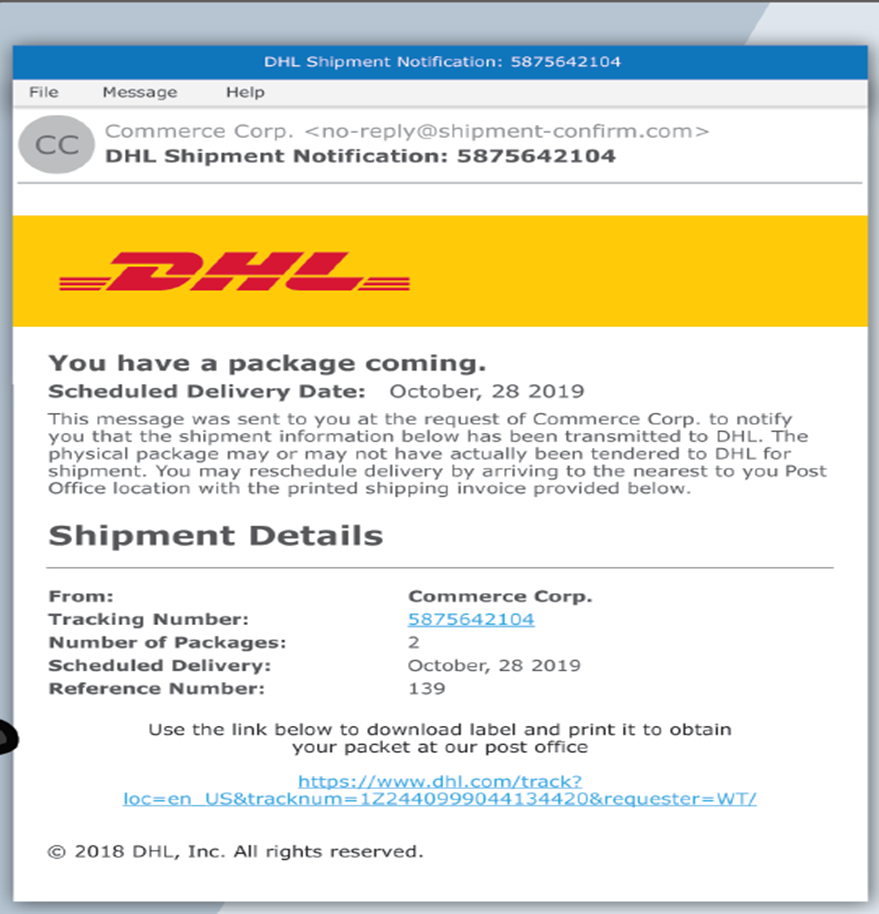

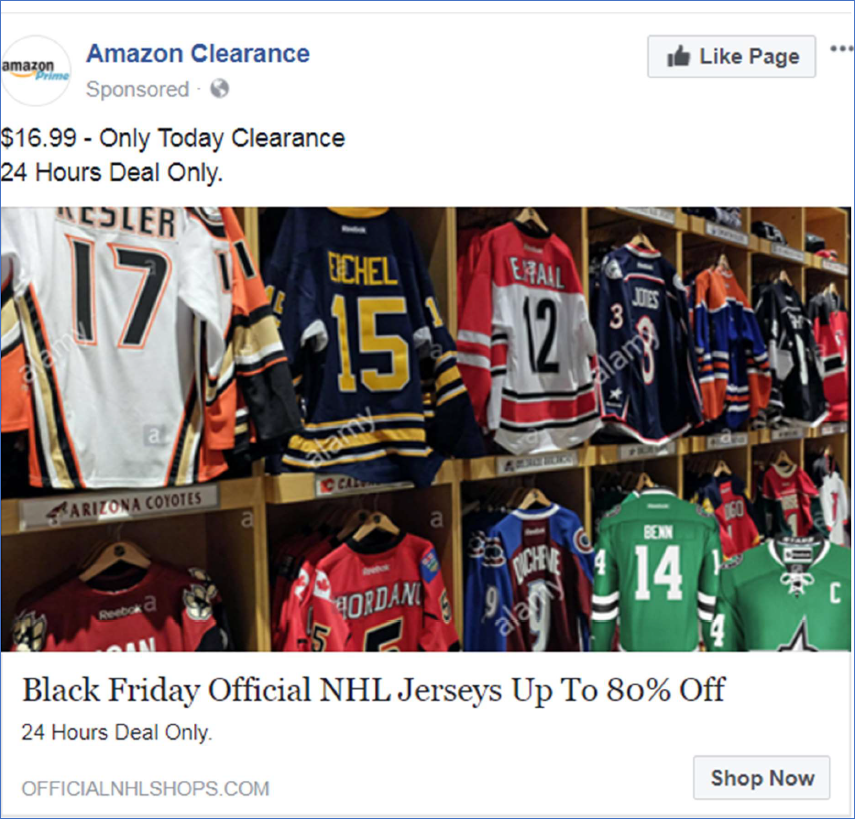

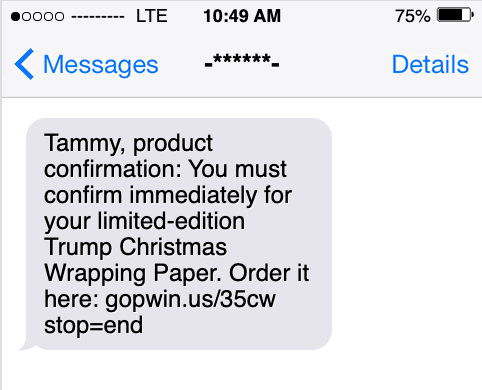

Ransomvér sa zvyčajne začína ako prispôsobený e-mail odoslaný konkrétnemu cieľu v spoločnosti. E-mail často odkazuje na určité záujmy alebo preferencie, ktoré môže mať zamestnanec podľa identifikačného prieskumu jeho sociálnych médií pred útokom. Pretože ľudia radi čítajú o svojich záujmoch alebo o nich počúvajú od podobne zmýšľajúcich ľudí, vždy sa tým zvyšuje „otvorenosť“ e-mailu a potenciálne poškodenie. E-maily však nie sú náhodne zamerané na ľudí.

Z denníka The Washington Post: „V závislosti od ich rolí v spoločnosti nájdu niektorí zamestnanci svoje schránky doručenej pošty zahltené stovkami phishingových e-mailov určených na ukradnutie prístupov príjemcu,“ hovorí Kalember. Proofpoint historicky spája pokusy o ransomvér zamerané na zamestnancov s titulmi ako účtovníci, CEO alebo podobne zameraných zamestnancov. Ak má niekto prístup k privilegovaným informáciám, budú na neho skôr či neskôr zamerané podvodné e-maily.

Pokazil som to, čo teraz?

Povedzme, že ste zamestnanec sediaci vo svojej kancelárii alebo doma na home-office a nadávate si, pretože ste práve zdieľali citlivé informácie s niekým, kto sa vydával za Vášho riaditeľa. Alebo ste možno boli podvedení kliknutím na podvodný odkaz, ktorý môže ale aj nemusí viesť k budúcemu poškodeniu organizácie. Mali by ste iba predstierať, že sa to nestalo a dúfať, že sa nepríde na to, že za to môžete práve vy?

Rýchla odpoveď je – určite nie.

“Toto je často prvá reakcia a nie je to ideálne,” hovorí Kalember. “Keď podľahnete nejakému podvodu, útočník má stále nejaké časové obdobie, v ktorom musí zistiť, čo za informácie práve dostali a či vôbec stojí za to to využiť.”

Tento časový interval, medzi Vašou chybou a útočníkmi, ktorí rozhodujú o tom, ako na tom zarobiť, je to, čo bezpečnostný priemysel nazýva „čas zotrvania“, čas, ktorý môže „podporiť“ alebo zneškodniť útok. Kalember hovorí, že najdôležitejšou vecou, ktorú môžete počas tohto medzičasu urobiť, je informovať IT, čo sa práve stalo. To môže spoločnosti pomôcť nielen zmierniť škody, ale môže tiež chrániť Vás. Okamžitá správa o Vašom stretnutí s phishingovým e-mailom môže tiež pomôcť pri stanovení vzdialenosti medzi skutočným incidentom a budúcou škodlivou aktivitou vychádzajúcou z Vašich účtov.

Ako znížiť riziko, že sa niekto stane „vinníkom“

Mnoho pracovníkov sa pochopiteľne pýta: „Prečo by to mal byť môj problém?“ V ideálnom prípade by nemal byť. Kalember tvrdí, že by malo byť zodpovednosťou spoločnosti filtrovať škodlivé e-maily, ale to by 100% fungovalo iba v ideálnom svete. Kým sa tento ideál nedosiahne, musia sa zamestnanci podieľať na obrane svojej organizácie. Washington Post navrhuje, ako môžu organizácie znížiť pravdepodobnosť toho, že sa niekto stane vinníkom zodpovedným za ransomvérový útok:

- Vyškoľte zamestnancov, aby odhalili pokusy o phishing. Znamená to praktické, interaktívne školenie s pravidelnými cvičeniami. Čím dlhšie sú zamestnanci bez zaškolenia / preškolenia, tým horšie výsledky dosahujú pri odhaľovaní phishingových útokov. Metódy sa neustále vyvíjajú a rovnako by sa malo vyvíjať aj učebné osnovy výcviku. Tiež by to malo byť povinné pre každého zamestnanca, ktorý pracuje s internetom.

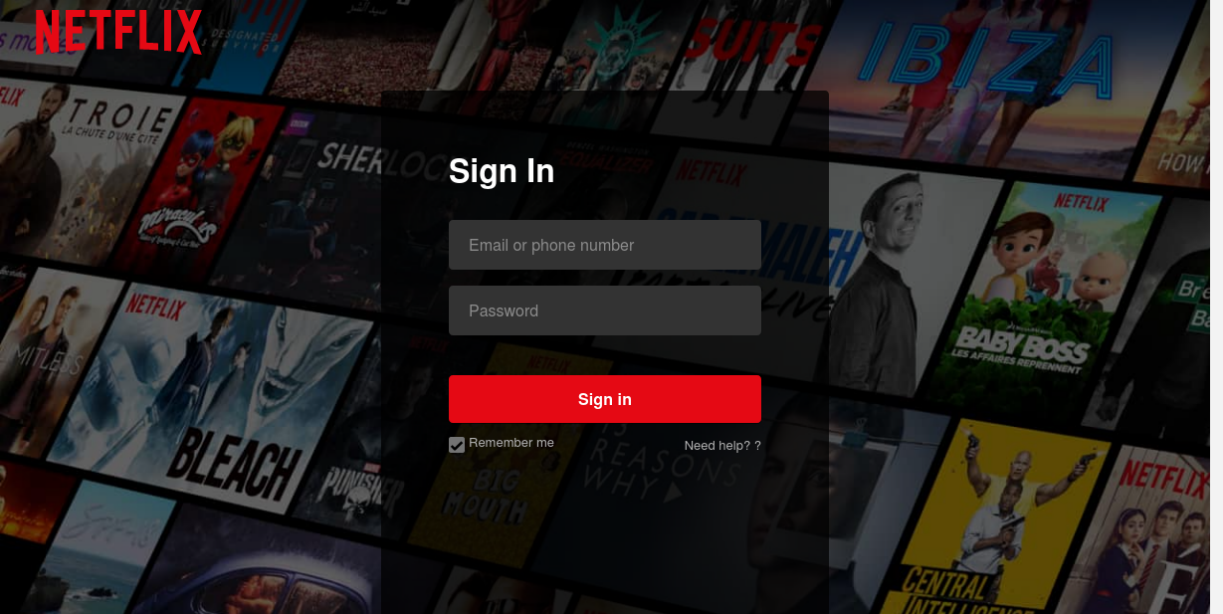

- Overte svoju podnikovú e-mailovú doménu. Mala by blokovať podvodníkov v doručovaní správ z falošných alebo podozrivých domén.

- Ujasnite si, čo by mali zamestnanci robiť, keď kliknú na podozrivý odkaz alebo prílohu – ak si zamestnanci nie sú istí, ako niečo nahlásiť, neurobia to. Kalember odporúča automatizované hlásenie, ktoré umožňuje zamestnancom hlásiť škodlivý e-mail kliknutím na tlačidlo.

- Ponechajte priestor pre ľudskú chybu. Chyby sa stávajú, preto zvážte technológiu zameranú proti phishingu, ako sú vzdialené prehliadače, v ktorých sa adresy URL otvárajú v špeciálnom prostredí v cloude. Bez ohľadu na to, čo adresa URL obsahuje, nemôže byť kompromitujúca pre zamestnanca ani pre jeho zamestnávateľa.

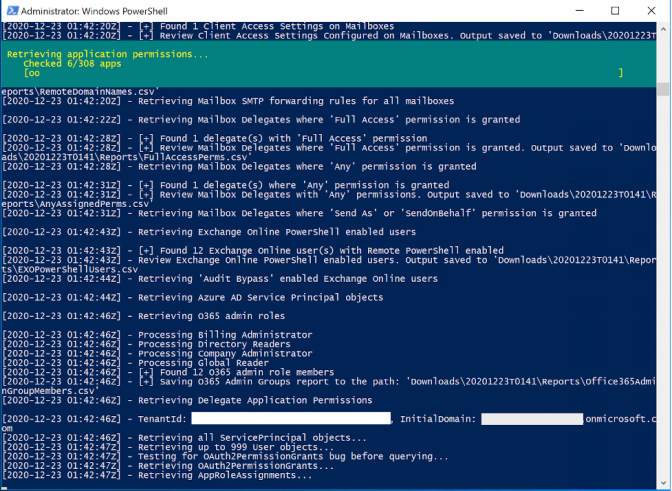

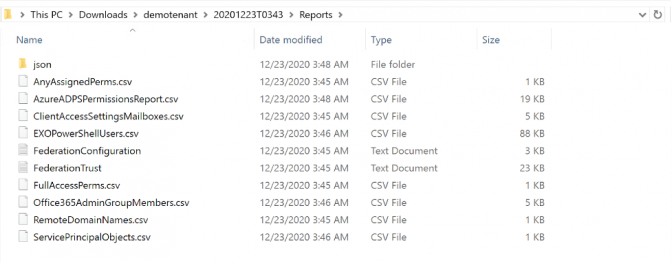

- Vykonávajte neustále testovanie bezpečnosti. Zraniteľnosť softvéru je ďalším spôsobom, ako môžu narušitelia získať prístup. IT tím vašej spoločnosti – alebo tretia strana – by mal aktívne hľadať hrozby vo vašej sieti.