Základy, ktoré môžete urobiť aj Vy pre kybernetickú bezpečnosť

Mesiac október sa už tradične nazýva aj mesiacom kybernetickej bezpečnosti. Okrem výhodných akcií pre našich zákazníkov sme si pre Vás na jeho záver pripravili desatoro základných krokov, ktoré pomôžu k vyššej online bezpečnosti.

Každý jednotlivec by mal mať svoju úlohu pri ochrane svojich informácií a zabezpečení svojich systémov a zariadení. A existuje mnoho krokov, ktoré môžete aj Vy podniknúť na zvýšenie svojej kybernetickej bezpečnosti bez toho, aby ste museli urobiť nejakú významnú investíciu alebo vyhľadať pomoc odborníkov. Toto sú niektoré z nich:

-

Vytvorte si dlhé, jedinečné heslo

Dĺžka víťazí nad zložitosťou. Silná prístupová fráza je napríklad veta, ktorá má aspoň 12 znakov. Zamerajte sa na pre Vás výnimočné a zapamätateľné vety alebo frázy.

-

Silné heslá nestačia

Použite 2-faktorové alebo viacfaktorové overenie autentifikácie (ako sú biometrické údaje, bezpečnostné kľúče alebo jedinečné, jednorazové kódy prostredníctvom aplikácie či sms), kedykoľvek je Vám táto možnosť ponúkaná. V súčasnosti viacfaktorové overenie poskytuje väčšina sociálnych sietí aj voľne dostupných e-mailových služieb.

-

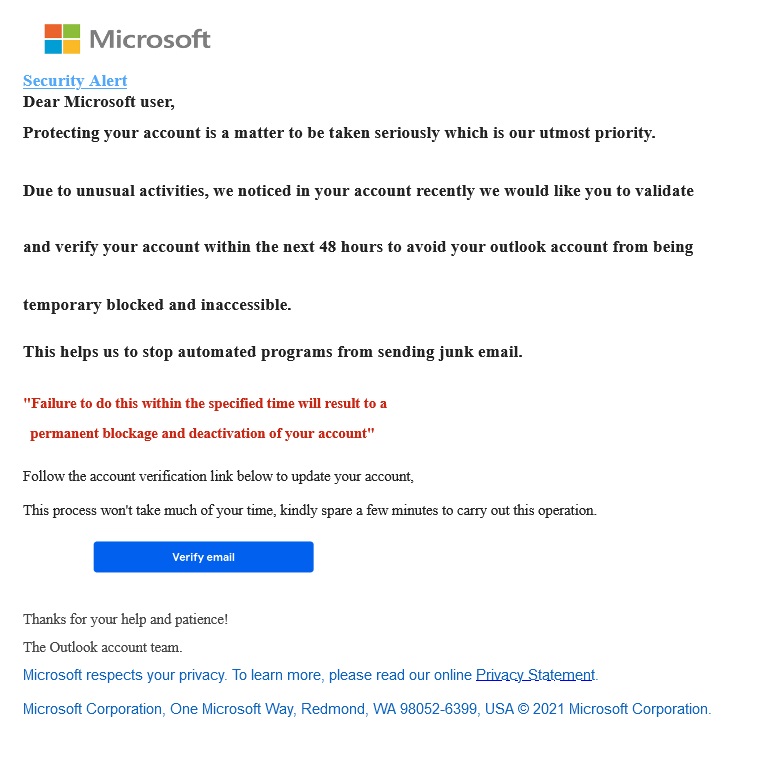

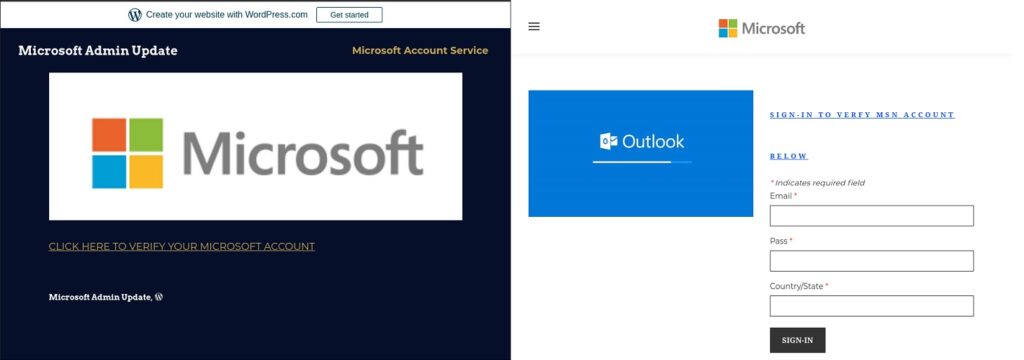

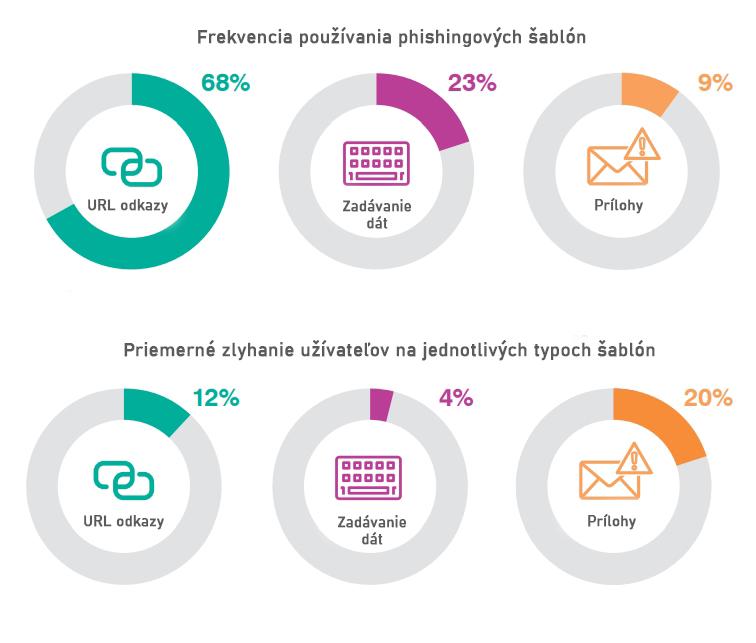

Keď máte pochybnosti – neklikajte

Odkazy v e-mailoch, tweetoch a príspevkoch či aj reklamách na sociálnych médiách sú najjednoduchším spôsobom, ako počítačoví zločinci získajú Vaše citlivé informácie. Dávajte si pozor na klikanie na odkazy resp. sťahovanie čohokoľvek, čo pochádza od cudzej strany, prípadne aj podozrivý e-mail alebo správu od známeho jedinca, ktorý ste vôbec nečakali.

-

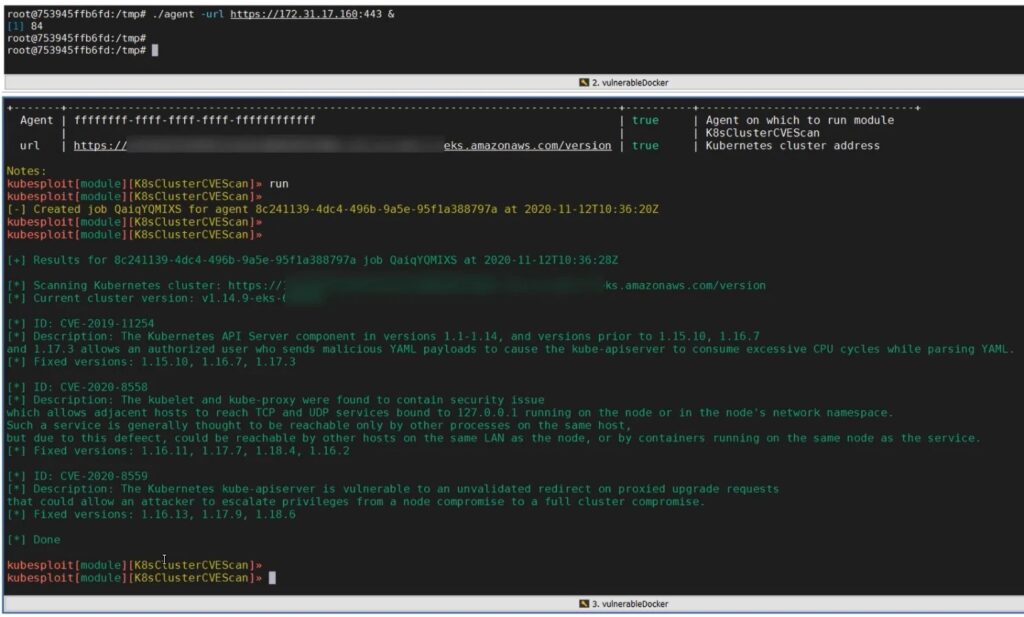

Udržujte svoje zariadenia aktualizované

Majte všetky softvéry na zariadeniach pripojených k internetu aktualizované – vrátane osobných počítačov a smartfónov či tabletov - na zníženie rizika ransomware a malware. Nakonfigurujte si svoje zariadenia aby sa automaticky aktualizovali alebo aby Vás upozornili, keď je k dispozícii aktualizácia.

-

Zálohujte

Chráňte svoju cennú prácu, hudbu, fotografie a ďalšie digitálne informácie vytvorením elektronickej kópie a bezpečne ju uložte napr. na externý disk alebo do cloudu. Ak máte kópiu svojich údajov a Vaše zariadenie sa stane obeťou ransomware alebo inej kybernetické hrozby, budete môcť obnoviť dáta zo zálohy.

-

Vlastnite svoju online identitu

Zakaždým, keď si zaregistrujete nový účet alebo si stiahnite novú aplikáciu alebo získate nové zariadenie, okamžite si nakonfigurujte nastavenia ochrany osobných údajov a zabezpečenia na úroveň pohodlia pre zdieľanie informácií. Pravidelne kontrolujte tieto nastavenia (aspoň raz ročne), aby ste sa uistili, že sú stále nakonfigurované podľa vášho pohodlia.

-

Zdieľajte opatrne

Zamyslite sa predtým, ako uverejníte príspevok o sebe a iných online. Zvážte, čo príspevok odhaľuje a kto by to mohol vidieť a ako to môže ovplyvniť vás alebo iných. Najmä zdieľanie svojej lokácie môže byť v dnešnej dobe nebezpečné.

-

Buďte obozretný na verejnej wi-fi sieti

Verejné bezdrôtové siete a prístupové body nie sú bezpečné, čo znamená, že by to mohol potenciálne niekto vidieť, čo robíte na svojom notebooku alebo smartfóne, keď ste k nim pripojení. Obmedzte to čo robíte na verejnej sieti Wi-Fi a vyhýbajte sa prihlasovaniu do účtov ako sú e-mail a finančné služby. Ak potrebujete využívať takéto citlivé služby, zvážte použitie virtuálnej súkromnej siete (VPN) alebo osobného/mobilného hotspotu na zabezpečené pripojenie.

-

Kontrolujte, kam klikáte

Aj internetové odkazy, ktoré vyzerajú dôveryhodne na prvý pohľad môžu byť v skutočnosti pascou. Podvodné URL odkazy môžu byť zamaskované ako slová v článku, tlačidlá alebo obrázky. Keď prejdete kurzorom myšky na URL odkaz, zobrazí sa vám (zväčša vľavo dole, alebo priamo pri odkaze), kam tento odkaz smeruje.

-

Pozor na sťahovanie

Najmä "pirátsky" obsah, vrátane softvérov môže obsahovať vírusy alebo malware. Počítačoví zločinci sa pokúšajú lákať svoje obete na stiahnutie seriálov, filmov, hier alebo inak platených softvérov – pričom stiahnuté položky sú v skutočnosti infikované. Ani antivírusový systém Vás nemusí ochrániť proti každej hrozbe, najmä ak si ju dobrovoľne nainštalujete, preto buďte obozretný v tom čo sťahujete.