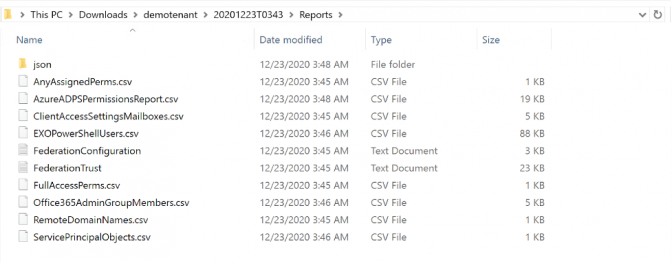

9 tipov ako identifikovať phishingové e-maily

Útoky a kompromitovanie firemných e-mailov (BEC) stoja spoločnosti v súčasnosti aj milióny eur. A počet phishingových e-mailov na spotrebiteľov je na historickom maxime.

Pre organizácie by prvou líniou obrany pred podvodmi s e-mailmi mala byť vždy pokročilá bezpečnostná technológia. Zabezpečená e-mailová brána a ochrana proti autentifikácii e-mailov, ako napríklad DMARC (hlásenie a konfirmácia overenia na základe domény), sú najlepším spôsobom ochrany vašich zamestnancov a zákazníkov.

Bohužiaľ, bez ohľadu na to, aká sofistikovaná je e-mailová stratégia Vašej spoločnosti, niektoré phishingové e-maily sa dostanú do doručenej pošty. A tieto e-maily bývajú mimoriadne účinné. Verizon zistil, že až 30 % cieľových príjemcov otvorí phishingové správy a 12 % klikne na škodlivé e-mailové prílohy.

Kritickým prvkom Vašej stratégie zabezpečenia e-mailov teda okrem bezpečnostných technológií musí byť aj vzdelávanie zamestnancov.

Tu je deväť najdôležitejších tipov na identifikáciu phishingového e-mailu:

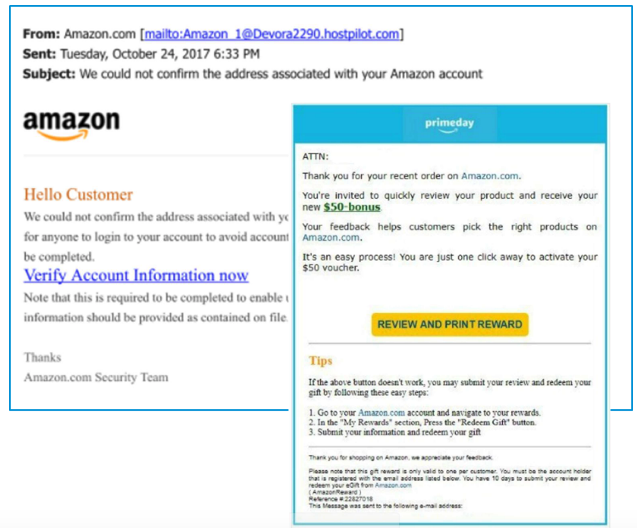

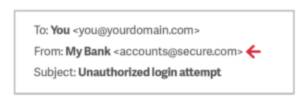

Tip 1: Neverte zobrazovanému odosielateľovi

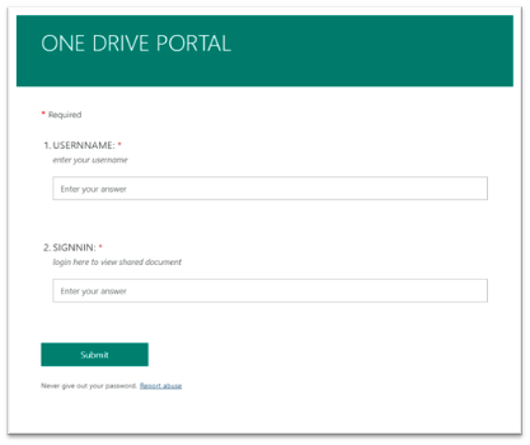

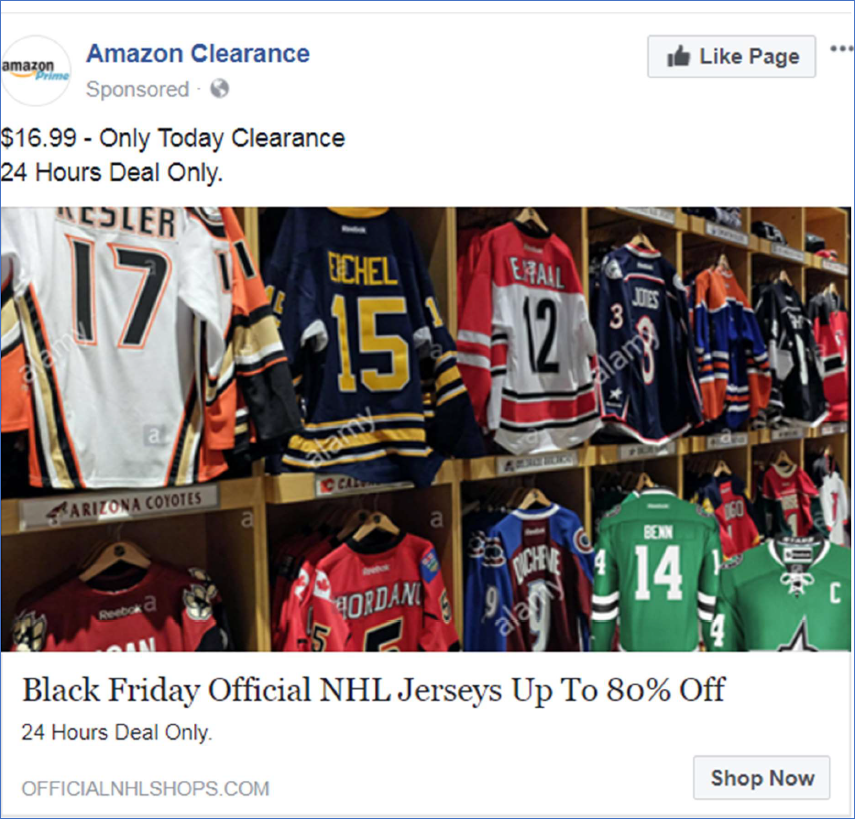

Obľúbenou taktikou phishingu medzi počítačovými zločincami je falšovanie zobrazovaného mena odosielateľa e-mailu. Funguje to takto: Ak by sa podvodník chcel vydávať za hypotetickú značku „My bank“, e-mail môže vyzerať napríklad takto:

Pretože My Bank nevlastní doménu „secure.com“, nebude ochrana e-mailovej autentifikácie tento e-mail v mene My bank blokovať.

Po doručení sa e-mail javí ako legitímny, pretože väčšina priečinkov doručenej pošty používateľov a hlavne na mobilných telefónoch bude uvádzať iba zobrazované meno (My Bank). Vždy skontrolujte celú e-mailovú adresu v hlavičke odosielateľa – ak vyzerá doména za “@” podozrivo, e-mail je veľmi pravdepodobne phishingový.

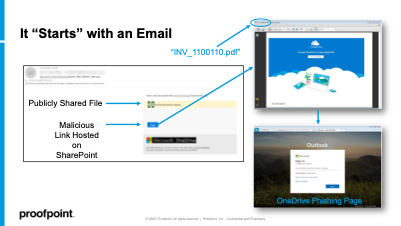

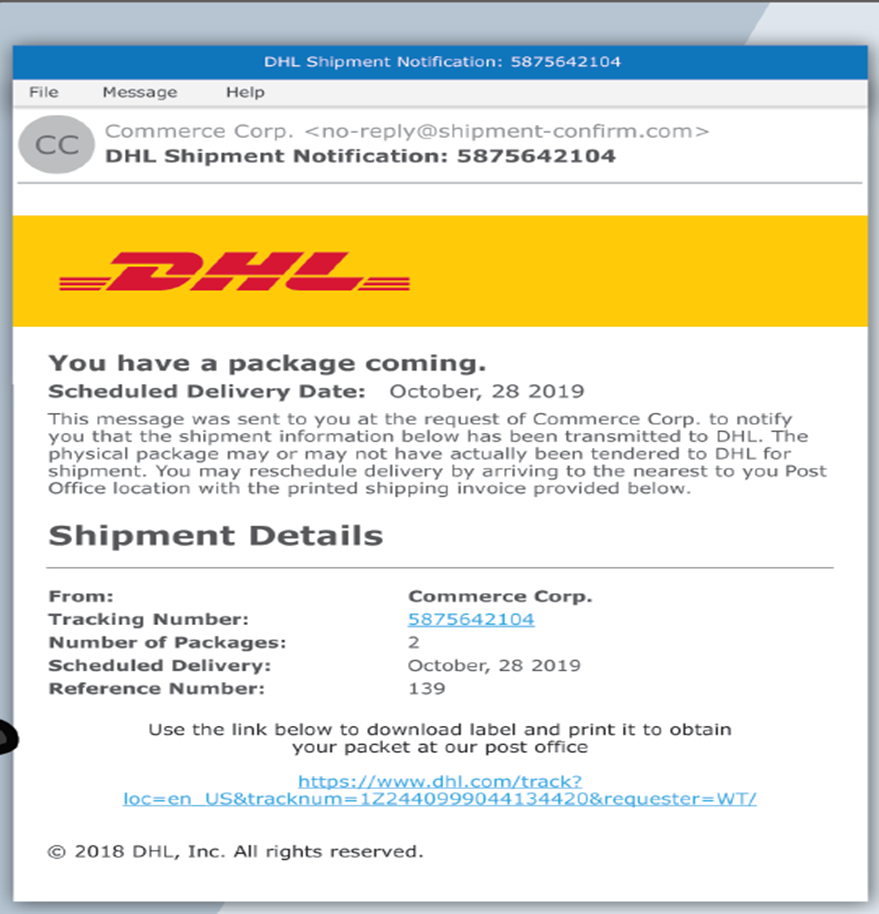

Tip 2: Pozerajte sa, ale neklikajte

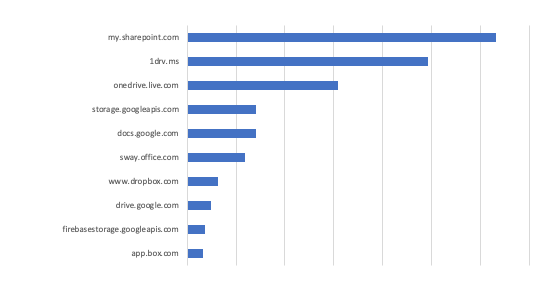

Kybernetickí zločinci radi vkladajú škodlivé odkazy do legitímne znejúcich e-mailov. Umiestnite kurzor myši na odkazy, ktoré nájdete v tele svojho e-mailu. Na ľavom rohu obrazovky sa Vám zobrazí skutočná url adresa, kam Vás odkaz presmeruje – čo nemusí korešpondovať s názvom falošného linku. Ak adresa odkazu znie zvláštne, neklikajte na ňu. Ak máte voči odkazu nejaké výhrady, pošlite e-mail priamo Vášmu tímu IT zabezpečenia.

Tip 3: Skontrolujte pravopisné chyby

Značky to s e-mail marketingom väčšinou myslia dosť vážne. Legitímne správy zvyčajne nemajú väčšie pravopisné chyby alebo zlú gramatiku. Pozorne si prečítajte svoje e-maily a nahláste alebo vymažte všetko, čo sa Vám zdá podozrivé, od preklepov, cez zlú gramatiku či nesprávne skloňovanie, až po používanie náhodných cudzích slov.

Tip 4: Analyzujte pozdrav a oslovenie

Je e-mail adresovaný priamo Vám, alebo nejasnému „váženému zákazníkovi“? Ak je to tak, dávajte pozor – skutočné firmy väčšinou použijú osobný pozdrav s Vašim menom a priezviskom miesto všeobecnej formulky.

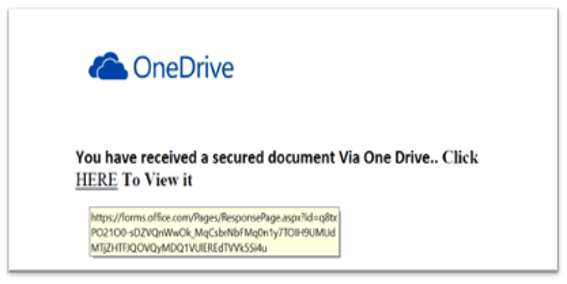

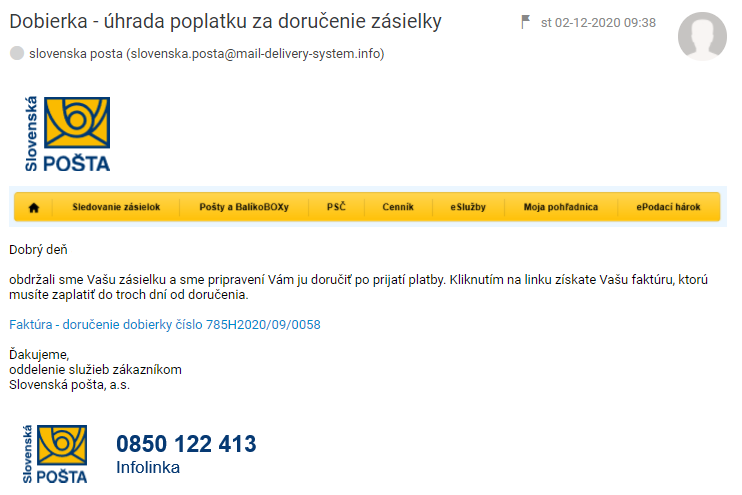

Tip 5: Nezdieľajte osobné ani firemné dôverné informácie

Väčšina spoločností nikdy nebude vyžadovať osobné údaje prostredníctvom e-mailu – najmä banky či pošta. Zastavte sa a zamyslite sa skôr, ako prezradíte akékoľvek dôverné informácie e-mailom. Ak od Vás e-mail takéto informácie požaduje, je veľmi pravdepodobné, že pôjde o podvod.

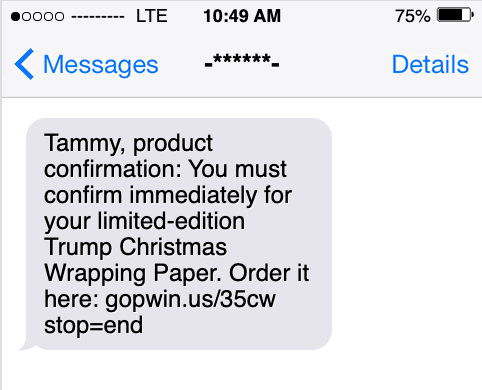

Tip 6: Dajte si pozor na urgujúci alebo výhražný jazyk v predmete predmetu

Vyvolávanie pocitu naliehavosti alebo strachu je bežnou phishingovou taktikou. Dávajte pozor e-maily, ktoré tvrdia, že váš „účet bol pozastavený“ alebo vás žiada, aby ste vykonali „urgentnú žiadosť o platbu“.

Tip 7: Skontrolujte podpis

Nedostatok podrobností o osobe, ktorá podpisuje e-mail alebo o tom, ako kontaktovať spoločnosť z ktorej Vás kontaktuje, výrazne naznačuje phishing. Legitímne podniky vždy poskytnú svoje kontaktné údaje. Skontrolujte ich.

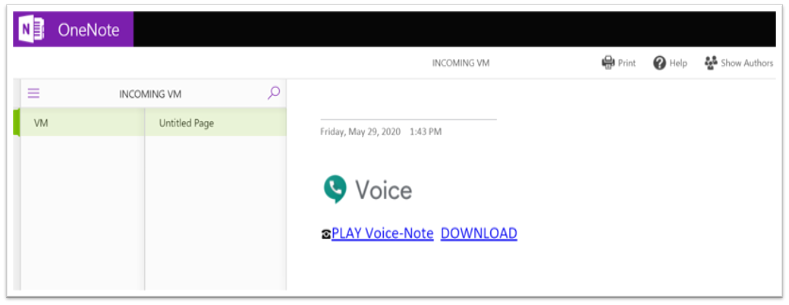

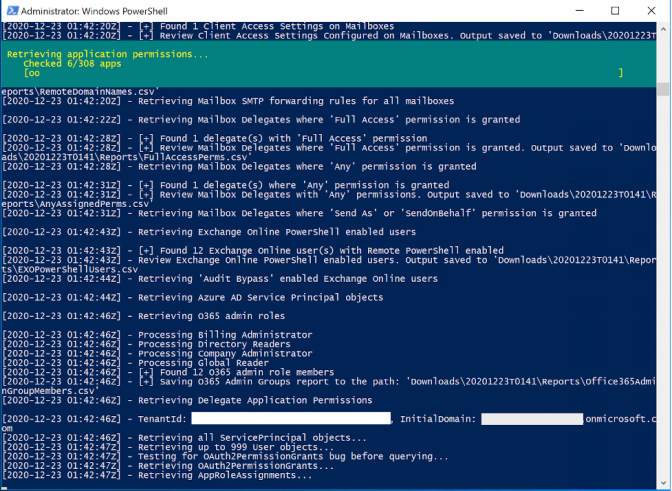

Tip 8: Neklikajte na prílohy

Bežná taktika phishingu je zahrnutie škodlivých príloh, ktoré obsahujú vírusy alebo malvér. Malvér môže poškodiť súbory vo vašom počítači, ukradnúť Vaše heslá alebo Vás online špehovať bez vášho vedomia. Neotvárajte žiadne prílohy e-mailov, ktoré ste neočakávali, alebo sú súčasťou e-mailov s podozrivými prvkami spomenutými vyššie.

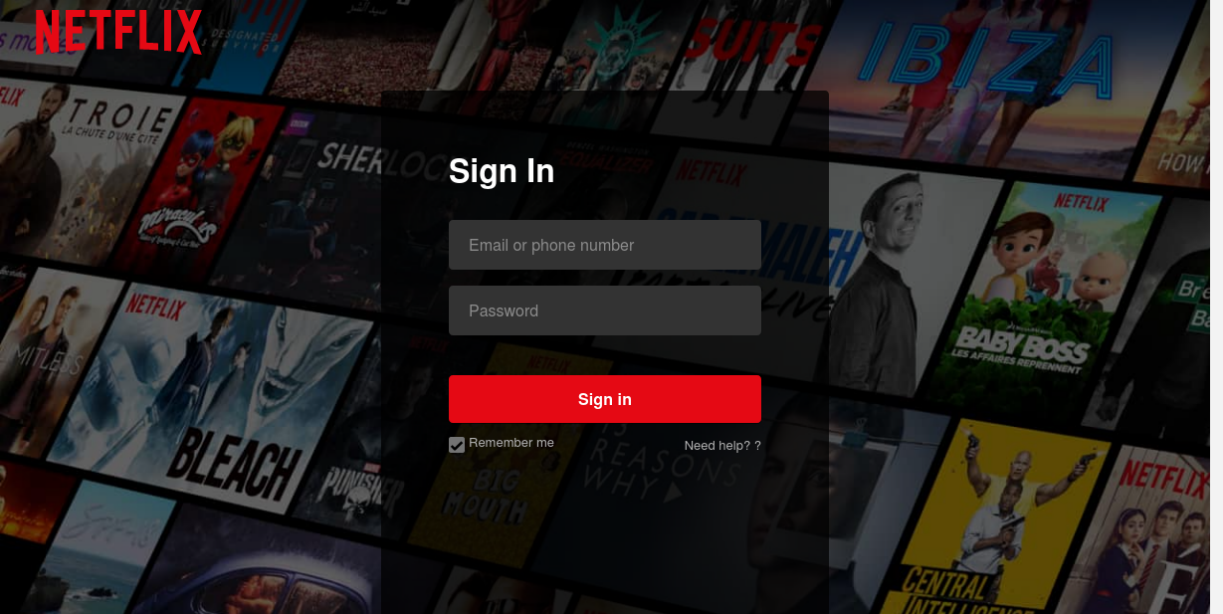

Tip 9: Neverte všetkému, čo vidíte

Phisheri sú v tom, čo robia, mimoriadne dobrí. Mnoho škodlivých e-mailov obsahuje presvedčivé logá značiek, jazyk a zdanlivo platnú e-mailovú adresu. Pri svojich e-mailových správach buďte skeptickí – ak sa vám zdajú byť nepovedomé a o danej spoločnosti ste ešte napríklad ani nepočuli, nevyplnili ste súhlas o kontaktovaní či odoberaní newslettera, prípadne Vám príde komunikácia známej značky niečím zvláštna, neotvárajte ich.