5 tipov ako sa brániť proti ransomware hrozbám

V posledných rokoch ransomware prerástol do vážneho problému, s ktorým sa môže stretnúť každý – a s ktorým sa potýka už státisíce ľudí.

V posledných rokoch sa výkupcovia stále viac zameriavajú na organizácie, ale to neznamená, že bežní používatelia nie sú ohrození – ľudia sú stále zasiahnuteľní aj v domácnostiach, niekedy dokonca iba náhodou. Ak nechcete prísť o svoje fotografie, dokumenty a ďalšie súbory, mali by ste nevyhnutne získať niekoľko zručností a návykov v oblasti anti-ransomwaru.

Čo je vlastne ransomware?

Ransomware je škodlivý softvér, ktorý na pevnom disku vyhľadáva informácie cenné pre používateľov (napríklad dokumenty, tabuľky, obrázky a databázy) a šifruje všetko, čo nájde a uzamkne Vaše súbory. Následne ransomware zobrazí správu požadujúcu platbu za obnovu údajov.

Ak obeť zaplatí, môže sa odohrať jeden z niekoľkých scenárov:

- Niekedy útočníci skutočne pošlú dešifrovací kľúč s pokynmi.

- Niekedy útočníci skutočne pošlú dešifrovací kľúč s pokynmi, súbory obnovíte a vzápätí vám útočník dáta znovu zašifruje.

- Niektorí útočníci jednoducho vezmú peniaze obete a zmiznú.

- V niektorých prípadoch počítačoví zločinci nedokážu obnoviť údaje, aj keď chcú – niektoré ransomware poškodzujú súbory neodvolateľne.

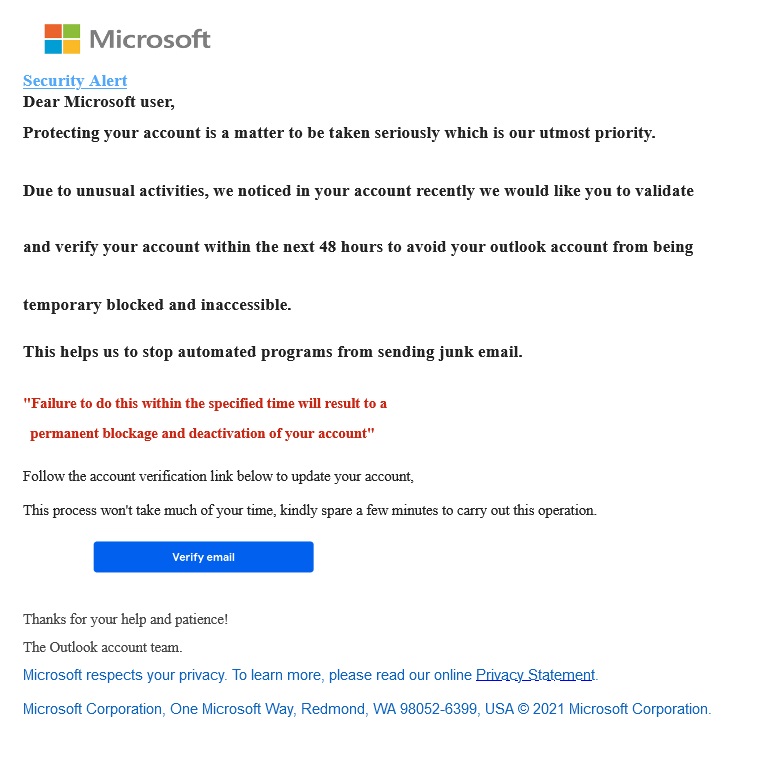

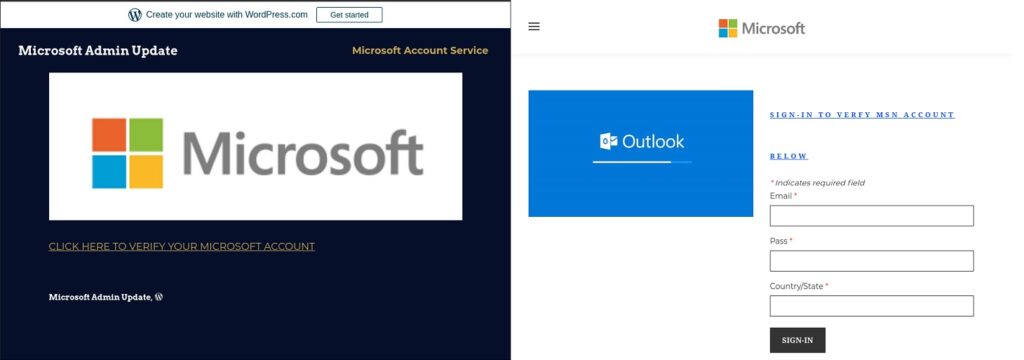

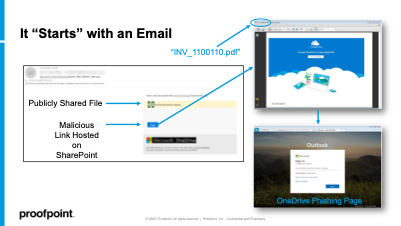

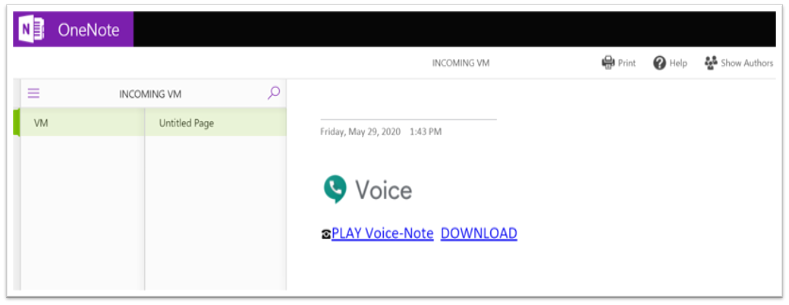

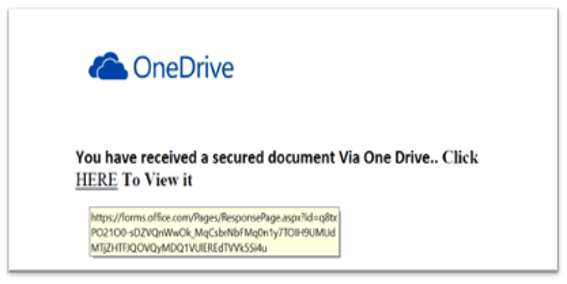

Ransomware sa môže dostať do vášho počítača rôznymi spôsobmi. Môžete napríklad zapojiť infikovaný USB disk alebo si niečo stiahnuť z podozrivého webu. Najčastejším zdrojom nákazy sú e-maily s nebezpečnými prílohami alebo odkazy na škodlivé stránky. Asi najnepríjemnejším aspektom mnohých ransomwarov je ich schopnosť šíriť sa cez zariadenia v tej istej sieti. To znamená, že ak Váš osobný počítač zachytí škodlivý softvér, môžete očakávať útok aj na ďalšie počítače zapojené na rovnakú sieť. Jeden ransomware na pracovnom zariadení môže zastaviť všetku firemnú komunikáciu.

Čo robiť, ak sú už Vaše údaje zašifrované

Ak sú vaše údaje zašifrované, neprepadajte panike. Je to zlá situácia, ale stále budete môcť obnoviť svoje súbory:

- Neplaťte. Každá platba výkupného predstavuje finančný príspevok k vývoju škodlivého softvéru a signál počítačovým zločincom, že ich schéma je zisková. A nemusí to fungovať – možno nič nedostanete späť, aj keď zaplatíte.

- Pomocou služby Crypto Sheriff na webe No More Ransom zistíte, akým škodlivým softvérom sa nakazil váš disk. Decryptor už pre neho môže existovať, v takom prípade ho môžete použiť na obnovu údajov bez toho, aby ste museli minúť cent. (prelinky)

- No More Ransom, ktorú podporuje Europol a rôzne spoločnosti zaoberajúce sa zločinom proti kriminalite, ponúka desiatky dešifrátorov.

- Ak nemôžete nájsť decryptor pre ransomware, ktorý Vás napadol, nezúfajte, každým dňom môže pribudnúť nový decryptor práve pre Váš problém.

Ako sa chrániť pred ransomware

Teraz, keď poznáte základ problému, je načase si osvojiť niekoľko pravidiel IT hygieny, ktoré vám môžu pomôcť vyhnúť sa ransomwaru:

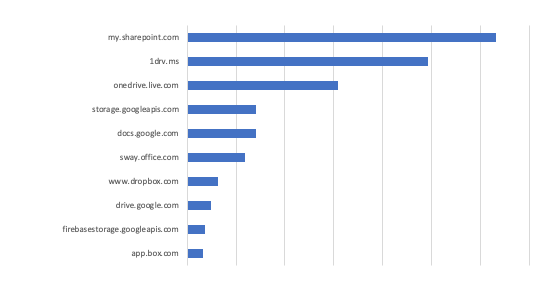

- Vykonávajte zálohy

Pravidelne ukladajte dôležité súbory a dokumenty do cloudového úložiska alebo na externý pevný disk. Zálohovanie fotografií môžete obmedziť na raz týždenne alebo dokonca každý mesiac, ale dôležité aktuálne dokumenty zálohujte každých pár dní alebo dokonca denne. Zálohovanie súborov nemusí byť práca navyše: existuje aj automatické zálohovanie.

Ak sa však rozhodnete zálohovať údaje, neváhajte s tým pridlho. Zálohovanie v prípade útoku ransomware – alebo aj ak Vám mačka prejde klávesnicou a odstráni vašu správu – znamená, že nemusíte prísť o svoju prácu a dôležité súbory.

Pre úspešné zálohovanie nezabudnite na niekoľko dôležitých pravidiel:

- Pripojte záložný pevný disk iba vtedy, keď naň píšete alebo z neho čítate. Šifrovaný bude aj akýkoľvek disk pripojený k počítaču v čase útoku ransomwaru.

- Chráňte prístup k cloudovému úložisku pomocou silného hesla a dvojfaktorovej autentifikácie.

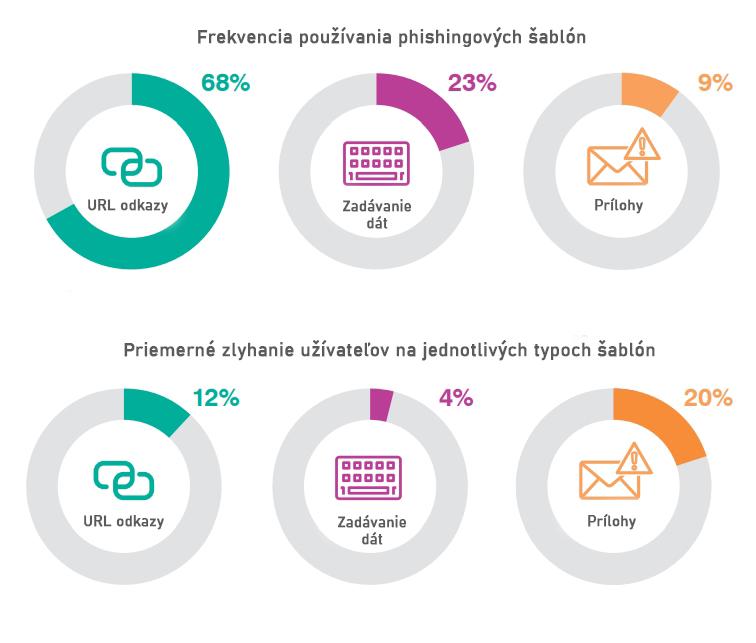

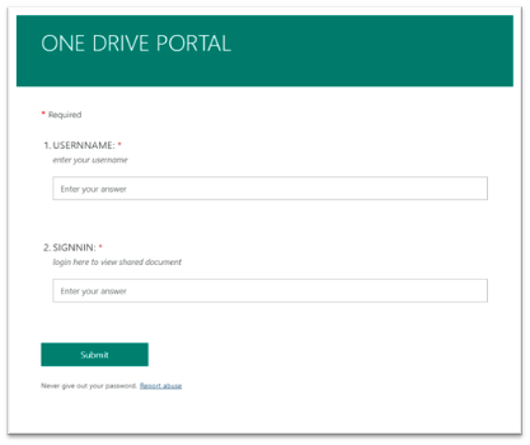

E-mailové prílohy a infikované webové stránky sú najčastejším úkrytom trójskych koní ransomware, preto s každou neočakávanou poštou a správou zaobchádzajte ako s potenciálnym zdrojom nebezpečenstva. Čo však robí správu podozrivou? To je oblasť, ktorá vyžaduje zvýšenú pozornosť a dobrý úsudok. V minulosti sme už tomu venovali pozornosť v našom blogu.

- Uistite sa, že poznáte odosielateľa. K obsahu, prílohám a odkazom v e -mailoch od neznámych ľudí pristupujte maximálne skepticky. To platí aj pre správy v aplikáciách, sociálnych sieťach a fórach. Ak máte obavy, pošlite správu do priečinka so spamom, najmä ak ide o neočakávané platby.

- Ak sa chcete s takýmito správami stretávať menej často, nakonfigurujte v bezpečnostnom riešení filtrovanie nevyžiadanej pošty a kontrolu poštovej prevádzky.

- Ak dostanete podozrivý odkaz alebo súbor, ktorý ste nečakali, od niekoho známeho, kontaktujte ho telefonicky alebo v inom formáte; Ich účet alebo schránka mohli byť napadnuté.

- Vyhýbajte sa podozrivým webovým stránkam

Kyberzločinci, ktorí sa neobmedzujú iba na odkazy v e-mailoch, používajú impozantnú škálu trikov, ako podviesť obete pri sťahovaní škodlivého softvéru. Ak sa po kliknutí na banner objaví neočakávaný webový zdroj alebo sa na obrazovke zobrazí výzva na stiahnutie niečoho, stránku ihneď zatvorte. Je veľmi pravdepodobné, že vidíte pokus o infekciu ransomware.

- Aktualizujte softvéry včas

Kybernetickí zločinci často používajú na prenikanie do zariadení známe zraniteľnosti softvérov – ktoré vývojári už možno opravili v ďalšej aktualizácii. Každý, kto pravidelne neaktualizuje svoj softvér, je obzvlášť ohrozený. Zapnite automatické aktualizácie, kedykoľvek je to možné, a pravidelne kontrolujte aktualizácie aplikácií, ktoré sa neaktualizujú automaticky.

- Nainštalujte bezpečnostné riešenie

Moderné bezpečnostné riešenia dokážu identifikovať a blokovať malware v reálnom čase. Napríklad aplikácia Kaspersky antivírus obsahuje množstvo nástrojov na ochranu používateľov pred ransomvérom. Dokonca aj v nepravdepodobnom prípade, že obzvlášť prefíkaný kus škodlivého softvéru prekoná antivírusovú ochranu súborov, toho veľa nezmôže: Kaspersky analyzuje činnosti spustených aplikácií a blokuje pokusy o šifrovanie súborov.

V prípade, že chcete pomôcť vybrať vhodnú ochranu proti ransomware pre Vašu spoločnosť, neváhajte nás kontaktovať – radi Vám poradíme.