Bezplatný nástroj CrowdStrike Reporting Tool for Azure pre kontrolu vášho Azure AD prostredia

CrowdStrike uvádza na trh CrowdStrike Reporting Tool for Azure (CRT), bezplatný komunitný nástroj, ktorý pomôže organizáciám rýchlo a ľahko skontrolovať nesprávne nastavené prístupové oprávnenia v ich prostrediach Azure AD, pomôže určiť slabé miesta v konfigurácii a poskytne rady na zníženie rizika. CrowdStrike pozoroval výzvy, ktorým organizácie čelia pri audite povolení Azure AD a zistil, že ide o časovo náročný a zložitý proces – preto sa rozhodol vytvoriť nástroj, ktorý pomôže užívateľom Azure AD.

Obchodný partner CrowdStrike bol ako jedna z mnohých spoločností v nedávnom čase napadnutý rozľahlým kybernetickým útokom SUNBURST, no vďaka ich úrovni zabezpečenia po kontrole zistil, že nič z ich produkčného a interného prostredia nebolo zasiahnuté a nezaznamenal teda žiaden dopad na svoje produkty.

CrowdStrike ale kvôli tomu samozrejme ihneď vykonal dôkladnú kontrolu nielen prostredia Azure, ale celej infraštruktúry ktorá obsahuje indikátory zdieľané so spoločnosťou Microsoft.

Crowdstrike počas celej analýzy na vlastnej koži zažil ťažkosti, ktorým zákazníci čelia pri správe administratívnych nástrojov Azure. Zistil aké vzťahy a oprávnenia existujú v rámci Azure užívateľov, a to najmä s partnermi / predajcami tretích strán. Zistil, že je obzvlášť náročné korigovať ich, že mnohé kroky potrebné na prešetrenie nie sú zdokumentované. Kľúčové informácie by mali byť ľahko dostupné, ale nie sú.

Pri podpore organizácií ovplyvnených incidentom SUNBURST vytvoril tím CrowdStrike Services komunitný nástroj s názvom CrowdStrike Reporting Tool for Azure (CRT) na rýchle a ľahké zistenie vyšších prístupových opatrení a ďalších dôležitých informácií o vašom prostredí Azure AD.

Patria sem delegované povolenia a povolenia aplikácií, Federation configurations, Federation trusts, pravidlá preposielania pošty, zodpovedné osoby, objekty s KeyCredentials a ďalšie. Tento nástroj Crowdstrike sprístupnil komunite v ich úložisku CrowdStrike github.

Odporúčajú však všetkým správcom Azure AD skontrolovať ich konfiguráciu Azure AD, aby mohli zistiť, či náhodou neboli ovplyvnení spomínaným útokom, a podniknúť kroky na zabránenie prienikom. Dúfajú, že tento nástroj pomôže organizáciám z celého sveta.

Dôrazne tiež odporúčajú, aby všetky organizácie využívali CRT na kontrolu svojich Azure tenants a pochopili, či potrebujú podniknúť akékoľvek kroky v oblasti konfigurácie alebo povolení, najmä pokiaľ ide o tretie strany, ktoré môžu byť prítomné vo vašom prostredí Azure. Okrem toho je dôležité zabezpečiť, aby ste skontrolovali prístup svojho partnera / predajcu a aby ste pre Vašich partnerov navrhli overovanie viacfaktorovou autentifikáciou (MFA).

Predstavenie CrowdStrike Reporting Tool pre Azure

Nevyhnutné predpoklady

CRT používa PowerShell a automaticky inštaluje moduly Exchange Online PowerShell V2, MSOnline a AzureAD. Aj keď odporúčame, aby bol tento nástroj spustený s účtom s oprávneniami Global Reader, niektoré „read-only“ funkcie si napriek tomu vyžadujú autentifikáciu ako používateľ s globálnym správcom alebo podobne vysokými oprávneniami. Ak pre Vás oprávnenie globálneho správcu nie je k dispozícii, nástroj vás upozorní na informácie, ktoré pre vás nebudú k dispozícii.

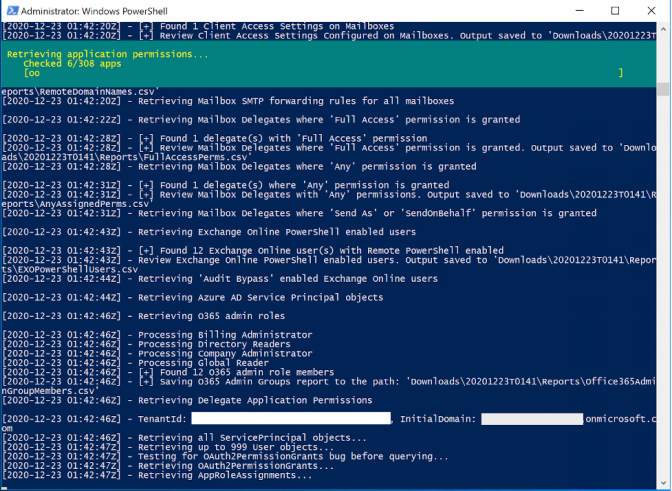

Ukážka prostredia CRT zbierajúceho povolenia aplikácií

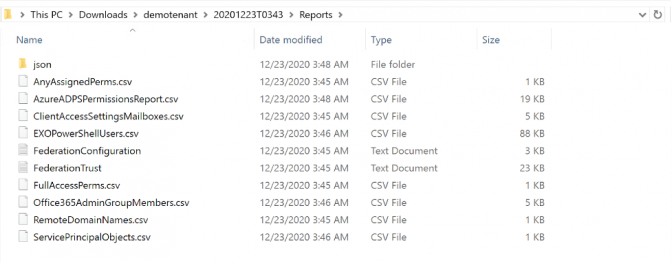

Ukážka prostredia CRT s CSV a JSON format

Prístup k novému bezplatnému nástroju získate tu: CrowdStrike Reporting Tool for Azure (CRT).

Ďalšie odporúčania

Na základe reakcie na tento incident, vykonanej tímom CrowdStrike Services chceme zdôrazniť niekoľko ďalších odporúčaní na zmiernenie Vášho ohrozenia:

Logovanie

CrowdStrike odporúča centralizovať ukladanie protokolov na bezpečné miesto, aby sa zabránilo neoprávnenej manipulácii, neoprávnenému prístupu a súdnej ochrane. Musia byť povolené určité zdroje protokolov a je potrebné pridať diagnostické nastavenia, aby boli k dispozícii dostatočné podrobnosti. Ak tieto ďalšie nastavenia nie sú nakonfigurované, príslušné udalosti sa nezachytia.

Minimálne by sa nasledujúce protokoly mali zaznamenávať v systéme SIEM alebo v prostredí úložiska protokolov oddelene od Azure:

- Unified Audit Log

- Azure Activity Logs

- Azure Services Logs

- Azure NSG Flow Logs

- Azure AD Logs:

- Azure AD Audit Logs

- Azure AD Sign-In Logs

- Azure AD Managed Identity Sign-In Logs (Preview)

- Azure AD Non-Interactive User Sign-In Logs (Preview)

- Azure AD Service Principal Sign-In Logs (Preview)

- Azure AD Provisioning Logs

- Azure AD Risky Sign-In events

Kontrola konfigurácie a hardening

CrowdStrike odporúča skontrolovať konfigurácie a podľa potreby uplatniť nasledujúce hardening opatrenia:

- Skontrolujte vzťahy dôvery s partnermi vrátane IT konzultantov, predajcov a predajcov a obmedzte oprávnenia. Informácie o role partnera sú k dispozícii pre účty globálnych správcov na tomto odkaze. Zdá sa, že tieto informácie nie sú k dispozícii prostredníctvom zdokumentovaných rozhraní API.

- Skontrolujte existujúce federations. Identifikujte neautorizované alebo neuznané federations a zrušte ich.

- Uložte SAML kľúč podpisového certifikátu do hardvérového bezpečnostného modulu (HSM), aby nebolo možné ukradnúť podpisový kľúč. Prípadne pravidelne striedajte podpisové certifikáty SAML.

- Skontrolujte poskytovateľov identity povolených v službe Azure AD (poskytovatelia identity SAML prostredníctvom priamej federation alebo sociálnych prihlásení) a identifikujte a odstráňte tých, ktorí nie sú legitímni.

- Skontrolujte prístup externých identít Azure B2B na portál Azure a identifikujte a odstráňte tie, ktoré už nie sú potrebné alebo ktoré nie sú legitímne.

- Zaistite, aby sa do cloudu synchronizovali iba požadované miestne organizačné jednotky AD (OU) a objekty. Pri vytváraní obojsmernej dôveryhodnosti a synchronizácii privilegovaných identít, účtov služieb alebo organizačných jednotiek medzi miestnymi a cloudovými servermi buďte mimoriadne opatrní.

- Implementujte zásady Azure na obmedzenie konkrétnych akcií v tenantovi.

- Obmedzte použitie regiónu

- Vynúťte označovanie citlivých zdrojov

- Skontrolujte princípy prístupu na portál správcu Azure pomocou princípov najvyššieho oprávnenia.

- Skontrolujte služby, ktoré môžu mať prístup k miestnym prostrediam, ako aj k Azure, a pokiaľ je to možné, obmedzte oprávnenia a prístup.

Aplikácie Azure ADOAuth

- Skontrolujte existujúce aplikácie s nedávno pridanými povereniami.

- Skontrolujte aplikácie a povolenia, ktoré neregistruje spoločnosť Microsoft, a zrušte povolenia a poverenia pre všetky nerozpoznané aplikácie.

- Skontrolujte a odstráňte nepoužívané aplikácie.

- Politiku povolení aplikácií obmedzte iba na schválených správcov.

Kontrola oprávnení

- Zaistite, aby sa na správu cloudu používali iba vyhradené účty správcu cloudov.

- Kontrolujte si zásady pridelených privilégií a odstráňte nepotrebné privilégiá.

- Skontrolujte používateľov, ktorým bolo udelené členstvo v administrátorských rolách alebo skupinách:

- Používatelia so zvýšenými oprávneniami prostredníctvom nasledujúcich rol by mali byť podrobení osobitnej kontrole:

- Správca autentifikácie

- Správca fakturácie

- Správca podmieneného prístupu

- Správca a administrátor E-Discovery

- Správca výmeny

- Globálny správca

- Správca technickej podpory

- Správca hesla

- Správca bezpečnosti

- Správca SharePointu

- Správca prístupu používateľov

- Správca používateľov

- Skontrolujte privilégiá a vynúťte požiadavky na viacfaktorové overovanie pre hostí.

- Zaistite, aby mali prístup k rozhraniu Azure CLI tenantov iba príslušní používatelia.

Overenie

- Vynútiťte viacfaktorovú autentizáciu (MFA) pre všetkých používateľov.

- Skontrolujte nové neznáme registrácie MFA a obmedzte účty služieb z registrácie MFA.

- Nastavte politiku prístupu pre viacfaktorové overenie na „Nepovoliť používateľom vytvárať heslá aplikácií na prihlásenie do aplikácií, ktoré nie sú prehliadačmi“, aby ste zabránili obchádzaniu MFA.

- Skontrolujte a presadzujte zásady podmieneného prístupu:

- Využite geografické obmedzenie.

- Vynútiť moderné overovanie a blokovanie pôvodného overovania.

- Blokujte „rizikové prihlásenia“.

- Monitorujte požiadavky na autentifikáciu od neznámych poskytovateľov identity.

- Monitorujte, či sa prihlasovacie údaje pridávajú k principálom služby.

- Zaistite, aby boli povolené žiadosti o samoobslužné obnovenie hesla (SSPR), ktoré upozorňujú používateľov na zmenu ich hesiel.

Exchange

- Skontrolujte pravidlá preposielania e-mailov a odstráňte neoprávnené pravidlá vrátane:

- Pravidlá toku pošty v rámci celého tenantu

- Jednotlivé poštové schránky

- Skontrolujte delegácie e-mailov a odstráňte nepotrebné delegácie.

- Zaistite, aby bolo používanie servera Exchange PowerShell povolené iba pre správcov servera Exchange.

Systémy Harden on-Premise a Self-Managed

Je dôležité zdôrazniť potrebu bezpečnostne posilniť miestne systémy, ako aj systémy hostované v cloude a dátovom centre, za ktoré je organizácia v konečnom dôsledku zodpovedná. Privilegovaní používatelia, roly a organizačné jednotky by sa mali synchronizovať medzi cloudovými a miestnymi alebo samostatne spravovanými adresármi s mimoriadnou opatrnosťou. Roly správcov v cloude sa musia spoliehať na autentifikáciu iba v cloude a neoverovať sa pomocou SAML SSO, rovnako ako roly správcov pre lokálne / samostatne spravované sa nesmú overovať prostredníctvom cloudových služieb.

Endpoint detection and response (EDR)

Nasaďte riešenie na detekciu a reakciu koncových bodov, napríklad Falcon Insight, aby ste poskytli viditeľnosť a prevenciu v rámci podnikových koncových bodov a cloudových pracovísk.

Správa Cloud security Posture (CSPM)

Monitorujte Azure pomocou riešenia Cloud Security Posture Management, ako je Falcon Horizon.

Implementovanie Risk Based Conditional Access

Dosiahnite jednotnú viditeľnosť a adaptívne presadzovanie pre lokálne aj v cloudové prostriedky a zabráňte hrozbám založených na krádeže identity v reálnom čase pomocou riešenia, ako je Falcon Zero Trust. Patrí sem aj ochrana starších systémov, nespravovaných zariadení a všetkých typov účtov (privilegované, zamestnanecké, vzdialené a servisné).

Správa privilegovaných identít (PIM)

Implementujte riešenie Privileged Identity Management, ktoré sa bude využívať na obmedzenie vystavenia správcovských povolení. Falcon Zero Trust môže tiež pomôcť rozšíriť základnú funkčnosť PIM na systémy, ktoré vyžadujú podmienený prístup, keď PIM nie je uskutočniteľná pre všetky aplikácie, pracoviská a privilegovaných používateľov.

Vynútenie šifrovania a podpisovania pošty

Presaďte komplexného šifrovania a podpisovania e-mailov môže pomôcť zabrániť neoprávnenému prístupu a overiť autenticitu komunikácie.

Riešenie Security e-mail gateaway

Mať zabezpečené riešenie e-mailovej brány poskytne ochranu, viditeľnosť a ochranu údajov.

Mail DNS control

Implementácia záznamov SPF, DKIM a DMARC zabezpečí autenticitu e-mailu, zabráni falšovaniu a zabezpečí viditeľnosť.

Usporiadanie phishingovej kampane a školenia

Pravidelné phishingové cvičenia a školenia zamerané na zvyšovanie povedomia môžu zamestnancom pomôcť rozpoznať, vyhnúť sa a nahlásiť potenciálne hrozby, ktoré by mohli ohroziť životné prostredie.